Anlan

In un mio precedente articolo nel quale, da neofita, mi sono occupato di un sommario confronto tra VirtualBox di Sun e VirtualPc di Microsoft, avevo evidenziato come, per gli utenti di VirtualBox, fosse piuttosto scomodo non poter ridurre nella traybar di Windows la finestra del Gestore di VirtualBox dopo che è stata avviata una macchina virtuale. Non avevo guardato bene.

VirtualBox dispone in realtà di un’estensivo supporto da riga di comando che permette di creare, manipolare, avviare, arrestare e monitorare le macchine virtuali. Anche se può risultare decisamente più comoda ed intuitiva la normale interfaccia grafica, per esempio, per creare una nuova macchina virtuale, non sarà più necessario avviare il gestore VirtualBox per avviare una macchina già configurata e sarà facilissimo poterla richiamare con un semplice link sul desktop.

L’eseguibile che gestisce la CLI (Command Line Interface) di VirtualBox è vboxmanage.exe e si trova nella directory di installazione di VirtualBox (generalmente C:\Programmi\Sun\xVM Virtual Box”). Digitando, all’interno di un prompt, il comando vboxmanage senza argomenti verrà visualizzato l’elenco delle opzioni/argomenti disponibili.

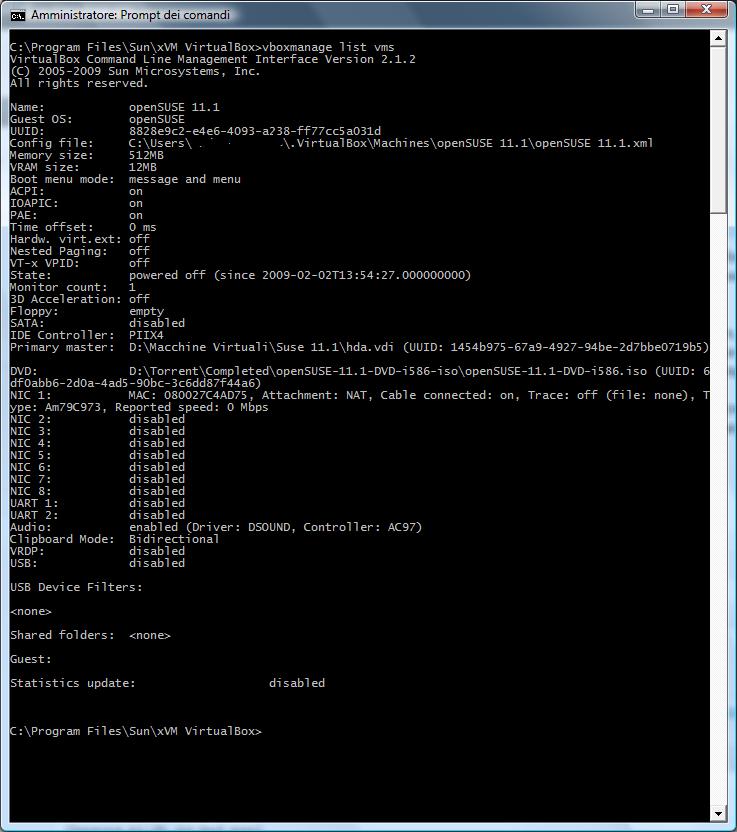

Nell’immagine che segue viene riportato l’output del comando vboxmanage list vms

Per avviare una macchina virtuale, ovviamente creata con VirtualBox, potremo semplicemente digitare il seguente comando

vboxmanage startvm <nomedellamacchinavirtuale> oppure

vboxmanage startvm <UID>

che produrrà l’avvio della finestra di esecuzione della macchina virtuale senza avviare il gestore grafico (GUI) di VirtualBox. Se gli argomenti contengono degli spazi (cosa che può accadere specialmente con i nomi) dovremo racchiuderli tra doppi apici.

Se ad esempio vogliamo avviare la macchina virtuale listata nella maschera precedente dovremo digitare il comando:

vboxmanage startvm "openSUSE 11.1"

vboxmanage startvm 8828e9c2-e4e6-4093-a238-ff77cc5a031d

Intuibile come questo comando possa essere facilmente inserito in una nuova shortcut sul desktop oppure inserito in un file batch.

Tweet

“Il rapporto tra produttori di software antivirus basati su impronte virali e i virus-writers è quasi comico. Uno rilascia qualcosa al quale l’altro risponde con un altro rilascio e così via, avanti e indietro. E’ come una piccola rincorsa agli armamenti senza fine.”

Questo il pensiero di Greg Shipley, Chief Technical Officer di Neohapsis, al quale, nel mio modestissimo piccolo, non so dar torto in alcun modo. E’ evidente che il desiderio è quello di potersi liberare quanto prima delle forme tradizionali di antivirus. Ma il problema è : come ?

L’industria degli antivirus ha costruito il proprio successo sul modello del sistema di immunizzazione umano: assegna un’etichetta ad ogni agente infettante in modo da poterlo riconoscere ed eliminare la prossima volta che viene incontrato (esattamente come gli anticorpi). Anche se i moderni antivirus si sono spinti oltre al semplice riconoscimento di impronte virali note (implementando l’analisi euristica o il sand-boxing che permettono di analizzare, almeno in parte, il comportamento del codice malevolo), la ricerca di impronte note è sempre alla base del sistema di prevenzione e ha visto quasi raddoppiare nel solo 2007 il numero di samples da rilevare rispetto agli anni precedenti ed il rateo di crescita è in continuo aumento. Naturale chiedersi allora quale impatto possa avere una tale crescita nei database di aggiornamento e nelle performance di calcolo dei nostri computer: ricercare all’interno dei file infettabili centinaia di migliaia di possibile impronte virali non è uno scherzo.

La nuova tecnica di analisi e blocco comportamentale (vedi anche qui) potrebbe non essere sufficiente ad eliminare la ricerca per impronte: anche se un software fosse in grado di bloccare le azioni non desiderate o non autorizzate da parte di codice malevolo, dovrebbe pur sempre essere in grado di riconsocere il codice da rimuovere dal computer per evitare che tali azioni si riverifichino alla prossima esecuzione. E questo riconoscimento può avvenire solo tramite il riconoscimento per impronte.

Perchè allora non cambiare la prospettiva ? E’ quello che si chiedono (ed a cui tentano di rispondere) aziende come Bit9. Anzichè basare la propria protezione su un sistema di tipo negazionale (ovvero basato su una lista nera – black list – molto lunga) potrebbe risultare più efficace adottare una logica di autorizzazioni basata su white-list ovvero : tutto quello che è presente nell’elenco delle applicazioni autorizzate può essere eseguito, il resto no. L’idea non è priva di ottime ragioni ma le difficoltà di implementazione ed i possibili effetti di impatto sul mercato non sono trascurabili.

Il mantenimento di un elenco di applicazioni “lecite” all’interno di un ambito ristretto (singolo pc) o mediamente vasto (piccole lan, reti aziendali, wan ecc) non è cosa facile come ben sanno i responsabili IT che cercano disperatamente di combattere con l’ottusità degli utenti e la miopia di molti manager. Scendendo poi nel mondo del piccolo utente privato le difficoltà, soprattutto dovute ad una scarsa competenza tecnica, aumentano a dismisura: perchè dovrebbe autorizzare un’applicazione ? perche non dovrebbe farlo ? e’ sicura ? ecc. Esattamente come le finestre di dialogo dei personal firewall: alla fine molti cliccano sempre su autorizza rendendo il firewall completamente inefficace e senza una esatta comprensione di ciò che avviene dietro le quinte.

Oltre a ciò va considerato un altro fatto: il white-listing delle applicazioni ha sicuramente il pregio di ridurre pesantemente il rischio di infezione sul pc che lo adotta ma non garantisce assolutamente che l’eventuale file infetto possa essere trasmesso all’esterno (per esempio inviando un allegato email) e quindi possa infettare a sua volta altri computer che non adottano il white-listing. Un mail server, ad esempio, potrebbe essere protetto da sistemi di blocco comportamentale o di white-listing, ma le email (e relativi allegati) che passano attraverso il servizio non vengono eseguiti e quindi non potrebbero rivelare comportamenti anomali da bloccare. Dovere del mail server, al contrario, è quello di ricercare all’interno dei file che passano tramite email, possibili impronte virali da rimuovere o bloccare per prevenire possibili infezioni ai computer client che riceveranno quelle email.

Prepariamoci dunque a dover sopportare, e a far sopportare ai nostri computer, un numero sempre più alto di strati (layer) di protezione che interagiranno gli uni con gli altri per cercare di offrire garanzie di protezione sempre più alte.

E per ora tenetevi stretto il vostro antivirus classico e tanto buon senso.

- Commenti disabilitati su Quale futuro per antivirus e antimalware ?

Tweet

AVG Antivirus non va d’accordo con i computer ACER

27

Gen

2009

Inserito da: Andrea Lanfranchi in: Mondo IT

Sembra non finire la serie di problemi che affligge AVG Technologies ed il loro famoso antivirus.

L’ultima novità è data dal fatto che AVG sembra entrare in conflitto con uno dei tanti software che Acer preinstalla sui computer prodotti da loro. Come riporta il rivenditore italiano in questo articolo “Crash dei computer Acer con AVG 8.0” il produttore dell’antivirus dichiara di non aver colpe in merito e che la causa dei riavvii del computer è da imputarsi al software E-Lock Management (preinstallato nei computer ACER).

Probabilmente sarà anche vero ma come lo si spiega agli utenti che fanno questo semplice ragionamento : “quando non avevo AVG andava tutto bene. Adesso che ho montato AVG è successo il patatrac. Quindi di chi è la colpa ?”

Sicuramente un altro brutto colpo per l’immagine di un antivirus che dopo un’ascesa fantastica nelle preferenze degli utenti, sembra cominciare a segnare il passo.

A discolpa di AVG c’è da dire una cosa: nell’elenco dei software incompatibili con AVG 8.0 hanno sempre dichiarato che “qualsiasi programma di protezione e sicurezza che fornisca funzionalità già offerte dai componenti di AVG installati (firewall, protezione della navigazione, antivirus ecc) può creare seri problemi di funzionamento ad AVG mettendo inevitabilmente a rischio la protezione del computer“. Ed in effetti, leggendo la descrizione del programma E-Lock Management di Acer, si capisce come la protezione dei dati offerta sia in possibile conflitto con altre applicazioni che eseguono un monitoraggio in tempo reale dei file.

Ma quale è l’emozione prevalente nell’utente ?

Tweet

Categorie

- Internet (40)

- Mio Padre (7)

- Mondo IT (161)

- Programmazione (20)

- Senza categoria (23)

- Seo (3)