Anlan

Ancora sulla protezione antivirus : quanti tipi di codice malevolo ?

27

Gen

2009

Inserito da: Andrea Lanfranchi in: Mondo IT

Quelli che, con termine generico e non più completamente appropriato, vengono definiti virus per computer sono oggi una moltitudine varia ed articolata. Alcuni vendor di prodotti software per la sicurezza hanno coniato, e utilizzano, il termine malware per classificare in un unico gruppo qualsiasi tipo di codice malevolo che abbia come proposito quello di installarsi a bordo del nostro computer senza autorizzazione e di compiere azioni che noi non vogliamo e non vorremmo autorizzare. Tentare di creare classificazioni più precise è piuttosto difficile anche perchè gli aspetti qualificanti spesso si mischiano o si combinano creando nuove categorie. A questo si aggiunga il fatto che il mondo dei malware è in rapida evoluzione e alcune delle categorie che tenterò di proporre sono ormai pezzi da museo.

Classificazione in base ai sintomi rilevabili dall’utente.

- Senza sintomi visibili. La maggior parte dei codici malevoli cerca di mostrarsi il minimo possibile: quanto più l’azione del malware resta nascosta, occultando all’utente del computer ogni anomalia, tanto più tardiva sarà l’eventuale azione intrapresa dall’utente per cercare di rimuovere l’infezione. Per questo motivo il programmatore che ha progettato e scritto il virus, avrà anche studiato un modo per ridurre al minimo indispensabile gli effetti immediatamente visibili sulle funzionalità o sui dati del computer;

- Sintomi visibili sullo schermo. Se l’autore del codice malevolo decide di dare una manifestazione visibile del proprio software, generalmente sceglie la strada di un’immediata visualizzazione sullo schermo: potrebbe trattarsi di frasi ad effetto che appaiono sullo schermo e che non riusciamo ad eliminare (es. Stop alla vivisezione, Salviamo le Balene ecc.). A volte tuttavia questa tecnica è più subdola e non fine a se stessa: potrebbe infatti nascondere la vera attività del virus o far credere all’utente che sia necessario intraprendere determinate azioni mostrando per esempio immagini grafiche montate ad arte che simulano finestre di sistema che invitano a scaricare fantomatici aggiornamenti o indispensabili antivirus per rimuovere infezioni rilevate e che in realtà non avete. Questa tecnica occulta l’installazione del vero virus ( o meglio di un altro virus ) che farà ulteriori danni;

- Sintomi curiosi. Se il programmatore del codice malevolo (il cosiddetto virus-writer) è un mattacchione potrebbe anche divertirsi ad inventare, come è successo in passato, un codice che faccia andare all’indietro l’orologio di sistema. Divertente ? Non tanto se si pensa che poi diventa un problema capire quale è la versione più recente di un backup.

Classificazione in base alla modalità di diffusione.

- Virus veri e propri. Si tratta di piccole porzioni di codice che sono in grado di replicarsi autonomamente all’interno del computer ospite per il tramite di un file veicolo (generalmente un’applicazione). In altre parole il Virus è un programma che si diffonde all’insaputa e, spesso, contro la volontà dell’utente: non ha altre caratteristiche e non necessariamente causa danni: eventuali malfunzionamenti o danni sono effetti secondari del virus che il programmatore ha inserito per vari motivi;

- I cavalli di troia (trojans). In questa categoria rientrano i programmi malevoli che, come suggerisce il nome, contengono la sorpresina: da un lato eseguono esattamente quello che l’utente si aspetta, ma dall’altro eseguono anche tutta una serie di operazioni relativamente alle quali l’utente non potrebbe essere d’accordo in alcun modo. Un esempio può essere utile a chiarire il concetto: veniamo invitati a scaricare un codec video che dice di permettere la visualizzazione di un filmato con una bellissima danzatrice; scarichiamo e installiamo ed effettivamente vediamo il filmatino ma nel frattempo, segretamente e a nostra insaputa, il programma appena installato scrive nel registro dati che modificano l’avvio delle applicazioni oppure cambiano il modo in cui funziona la risoluzione DNS per cui al successivo riavvio veniamo continuamente mandati su siti che non vogliamo vedere;

- Backdoor. La traduzione letterale li vorrebbe definiti come “porta sul retro”: in realtà il concetto di “porta di servizio” è più adatto. Questi tipi di programmi, di fatto, aprono una porta nel nostro computer disponibile alla ricezione di comandi o dati dall’esterno. In realtà questa è più una caratteristica : le backdoors sono generalmente l’effetto di un virus o di un trojan;

- Worm. Esagerando un poco nella semplificazione possiamo dire che i Worm sono virus che utilizzano canali di rete (network-worms) o email (email worms) per la loro diffusione. Tuttavia esiste una differenza sostanziale: mentre i virus necessitano di una applicazione che li ospiti i Worm si inseriscono direttamente nella memoria del computer (sfruttando varie vulnerabilità) e solo in un secondo momento scrivono su file le istruzioni necessarie a ricaricarli in memoria al riavvio del computer.

Classificazione in base al tempo di manifestazione

- Ad attivazione immediata. Rientra in questa categoria la stragrande maggioranza dei codici malevoli in circolazione al giorno d’oggi: non appena entrano nel computer vengono attivati immediatamente cominciano da subito a produrre gli effetti indesiderati. Ciò è dovuto principalmente al fatto che anche le contromisure hanno tempi di pubblicazione e diffusione molto rapidi (grazie allo strumento Internet) e quindi i programmatori di questi “virus” cercano di sfruttare al massimo il tempo in cui un computer può rimanere infetto;

- Ad attivazione differita. “Attenzione … non avviare il computer il tal giorno, un virus sta per colpire. Possibile perdita di dati.” I tempi in cui questi messaggi e avvisi circolavano sono ormai lontani. Potevamo notarli agli inizi degli anni 90 quando accadeva che la protezione fosse agli albori e potevano volerci mesi prima di reagire ad un’infezione. Inoltre il virus non poteva affidarsi per la propria propagazione al canale internet (quasi inesistente) e quindi doveva fare affidamento sul classico scambio di file tramite supporti magnetici. Il virus-writer che voleva creare un’epidemia doveva pianificare una data per manifestare gli effetti del proprio lavoro: non troppo vicina per consentire una adeguata distribuzione dei file infetti, non troppo lontana per prevenire che anche le contromisure venissero distribuite;

- Ad attivazione condizionale. Anche questi sono (quasi) storia del passato. Alcuni virus erano programmati per attivarsi in determinate condizioni (come ad esempio ogni 3 riavvii del pc oppure dopo una specifica sequenza di tasti).

Classificazione in base alla gravità

- Non Distruttivi. La maggior parte dei codici malevoli dei giorni nostri appartengono a questa categoria. Per due ragioni principali. La prima è il fatto che i virus classici (quelli che si inseriscono in un file eseguibile e ne modificano il funzionamento) sono praticamente scomparsi. La seconda è ancora legata al tentativo di occultamento del virus da parte dei loro creatori: cancellare file o applicazioni a destra e a sinistra non è certo un buon modo per restare nascosti e l’utente si accorgerebbe subito di qualcosa che non funziona;

- Distruttivi. In questa categoria dovremmo inserire due sottocategorie: virus a distruzione volontaria e virus a distruzione accidentale. I primi sono stati espressamente progettati per distruggere i dati dell’utente mentre i secondi cancellano accidentalmente i file dell’utente principalmente a causa di errori di programmazione. Dal punto di vista dell’utente attaccato comunque non cambia molto: i dati vengono persi;

Classificazione in base all’area di infezione

- Boot virus. Questi tipi di virus infettano particolari aree di codice eseguibile memorizzato nell’area di sistema dei supporti magnetici cosiddetti di avvio. Nei settori di boot sono infatti memorizzate le istruzioni iniziali che il computer legge per caricare il sistema operativo e per passargli poi il controllo. Un virus che riesce ad inserirsi nei settori di boot verrà caricato in memoria ancora prima che venga avviato il sistema operativo;

- File virus. Bisognerebbe dividere questa categoria in tante sottocategorie quanti sono i tipi di file infettabili. Generalmente si tratta di file eseguibili ( i più comuni sono .com e .exe) perchè obiettivo del virus è quello di attivarsi non appena viene eseguita l’applicazione che lo ospita. In tutti i casi comunque il virus si comporta in modo simile: sovrascrive l’intestazione del file ospite (dove sono contenute le istruzioni per l’avvio del programma) inserendovi il codice che passa il controllo al blocco di codice del virus vero e proprio. Si tratta quasi sempre di virus della categoria distruttivi perchè l’operazione di innesto del codice malevolo all’interno dell’applicazione ospite danneggia l’eseguibile e il programma che vorremmo avviare smette di funzionare. In questa categoria si riconoscono poi due gruppi: i virus sovrascriventi e i virus estendenti. I primi, come visto, si innestano nelle istruzioni di avvio dell’applicazione rendendola inservibile. I secondi invece sovrascrivono solo i primissimi byte dell’applicazione (che potrebbe continuare a funzionare) e aggiungono il loro codice alla fine del file eseguibile: ne consegue che l’effetto visibile dell’infezione è un aumento della dimensione del file infetto. I primi sono quasi impossibili da correggere da parte di un antivirus mentre per i secondi ci sono più probabilità di successo (ovvero l’applicazione può ricominciare ad essere usata, dopo averla disinfettata, senza dover reinstallare l’intero programma;

- Virus Companion. Non trovo purtroppo un termine italiano per tradurre esattamente questa categoria. Si tratta comunque di una estensione dei “file virus” che però adotta una caratteristica (debole) dei sistemi operativi DOS e Windows. In pratica il virus infettante crea un file “gemello” di quello buono e vi si inserisce cambiando anche l’estensione del file eseguibile (per esempio cambiandola da .exe a .com). In questo modo, dal momento che il sistema operativo “preferisce” gli eseguibili .com a quelli .exe, verrà preferenzialmente eseguito il file .com infetto;

- Cluster virus. Costituiscono una categoria molto interessante: modificano i puntamenti dell’albero delle directory in modo che un determinato percorso faccia puntare direttamente al codice eseguibile del virus anzichè all’area dati corrispondente.

- Macro Virus. L’aspetto più fastidioso di questa categoria è che è indipendente dal sistema operativo utilizzato anche se spesso i loro effetti dipendono dal sistema operativo. Le macro sono sequenze di codice scritto (o registrato da un utente) ed interpretato dall’applicazione ospite. Per esempio una Macro di Excel. I macro-virus sono sequenze di codice non desiderato dall’utente che infetta prevalentemente i file di dati, non le applicazioni.

Classificazione in base alla posizione in memoria

- Residenti. Come suggerisce il nome, i codici malevoli appartenenti a questa categoria, si installano in modo residente nella memoria del computer. Generalmente l’installazione in memoria viene attivata alla prima esecuzione del file infetto (file virus) oppure durante il caricamento iniziale del sistema operativo (boot virus). Il codice del virus rimane in esecuzione in memoria fino a quando il computer viene spento.

- Residenti TSR. Alcuni virus possono caricarsi in memoria utilizzando servizi DOS del tipo TSR (Terminate and Stay Resident). Si tratta di una sottocategoria dei virus Residenti con una differenza però importante. Questi tipi di virus utilizzano in genere tecniche di installazione in memoria analoghe a quelle di molti programmi legittimi motivo per cui la loro individuazione risulta più difficile.

- Non Residenti. Non sempre il virus ha bisogno di installarsi in memoria e rimanere attivo per compiere le sue malefatte. E’ sufficiente che vengano attivati alla prima esecuzione del file infetto, quindi prendono il controllo per eseguire il codice malevolo e terminano, ripassando, se possibile, il controllo all’applicazione ospite. Generalmente si tratta di file virus anche se la loro diffusione è molto diminuita: non potendosi installare in memoria non possono nemmeno eseguire tecniche avanzate di occultamento e non possono analizzare l’attività del sistema per lungo tempo.

Classificazione in base al comportamento

- Stealth e substealth. Il nome Stealth evoca il famoso bombardiere americano invisibile ai radar. Allo stesso modo i virus Stealth (quasi sempre del tipo Residente) riescono a nascondere la loro attività. In pratica monitorano costantemente l’attività del sistema quando richiede la lettura delle dimensioni dei file fornendo al sistema stesso risposte sbagliate: in questo modo, ad esempio, riescono a far credere al sistema, e all’utente, che le dimensioni di un file non siano cambiate allontanando il sospetto che sia presente un’infezione;

- Polimorfici. Un virus polimorfico cifra/codifica il corpo del suo codice per nascondere la sua impronta caratteristica al programma antivirus. In pratica continua a cambiare forma. Al momento dell’esecuzione del file infetto, il virus polimorfico attiva una routine di decodifica che riporta il codice del virus in formato eseguibile e quindi vi passa il controllo per l’esecuzione vera e propria. I primissimi virus codificati non erano polimorfici: in pratica la routine di codifica (o criptatura) che veniva utilizzata non modificava mai il risultato e l’impronta caratteristica del virus era individuabile sia nella sua forma in chiaro che in quella codificata. Oggi, invece, le tecniche utilizzate dai moderni virus polimorfici ne rendono molto più difficile l’individuazione perchè la routine di codifica utilizzata permette loro di modificare la loro impronta ad ogni esecuzione tramite un generatore di codice macchina detto Mutator (un generatore di codice che modifica l’impronta utilizzando una sequenza di numeri casuali ed un agloritmo matematico). Questo è il motivo perchè i vendor di antivirus pubblicano sempre nuovi aggiornamenti dei loro database delle impronte virali inserendo nuove varianti sempre dello stesso virus. Gli antivirus più sofisticati, tuttavia, anche se non riescono ad individuare l’impronta caratteristica del virus polimorfico, implementano algoritmi di decifratura/decodifica simili a quelli usati dal virus stesso in modo che l’antivirus possa “portare alla luce” il virus nella sua forma originale e quindi indivduarlo. Tutto ciò mette a dura prova sia il programma antivirus che le risorse del computer in quanto il lavoro da eseguire per individuare una possibile infezione fa aumentare di molto il tempo di occupazione della CPU da parte dell’antivirus;

- Retrovirus. La miglior difesa è l’attacco. I retrovirus sono programmi malevoli che cercano di sfuggire alla cattura attaccando direttamente il loro peggior nemico: l’antivirus. Alcuni esperti li definiscono a volte come gli anti-antivirus (attenzione a non confonderli). Creare un retrovirus può anche non essere particolarmente difficile. Qualsiasi virus writer può facilmente scaricare dal web una copia del software antivirus che intende attaccare tra tutti quelli disponibili sul mercato, e studiare un modo per renderlo inoffensivo. Tecniche di reverse-engineering consentono di trovare punti deboli o errori di programma. Semplificando di molto, per esempio, un retrovirus potrebbe trovare il modo di nascondere all’antivirus il suo database delle impronte virali: in questo modo l’antivirus non saprebbe più quali impronte ricercare e quindi considererebbe tutti i file che in realtà sono infetti come puliti;

- Armored Virus. I virus corazzati (armored) si proteggono con una speciale corazza che rende il tracing, il reverse-engineering e la lettura del codice malevolo particolarmente difficile per i programmi antivirus. Le tecniche di corazzatura possono essere diverse: dalla scrittura di istruzioni apparentemente in conflitto tra loro fino all’inserimento di istruzioni fuorvianti per l’antivirus che potrebbe andare a cercare il virus vero e proprio in una posizione dove in realtà il virus non risiede.

- Virus Multipartite. Questi virus utilizzano tecniche di infezione diverse a seconda delle necessità. Possono infettare i file o i settori di boot scegliendo di volta in volta l’operazione che riesce meglio.

Classificazione in base alla velocità di diffusione

- Infettanti rapidi. Rientrano in questa categoria i virus che non infettano solo i file eseguiti ma anche quelli aperti (per esempio per operazioni di lettura o copia).

- Infettanti lenti. Più difficili da individuare in quanto infettano i file solo durante le operazioni di manipolazione da parte del sistema operativo. Per esempio possono venire infettati i settori di boot di un floppy solo se l’utente esegue un comando FORMAT oppure SYS. Questi tipi di virus infettano sempre le copie dei file, mai l’originale.

- Infettanti occasionali (sparse virus). Rientrano in questa categoria generalmente i virus ad attivazione condizionale. Le probabilità di essere infettati da questi tipi di virus è piuttosto bassa.

- Zoo Virus. Così come lo zoo nella vita reale è un ambiente circoscritto anche nel modo cibernetico esistono gli zoo. Uno zoo-virus è un virus che non ha alcuna possibilità di diffondersi nel cyber-world e, anche se gli antivirus sono in grado di rilevarli, è praticamente impossibile incontrarli. Vengono creati per scopi di didattici o di studio oppure il numero di errori che contengono è tale da renderli inefficaci. Alcuni addirittura possono venire creati per scopi di gloria (“yuppieee … ho creato il primo virus per xyz”) anche al costo di non vederli mai funzionare come atteso (troppi errori). A volte gli zoo-virus vengono associati ai cosiddetti wild-virus: codice malevolo in cui ci si può imbattere solo con una buona dose di sfortuna.

- Commenti disabilitati su Ancora sulla protezione antivirus : quanti tipi di codice malevolo ?

Tweet

Installare openSUSE 11.1 utilizzando Sun VirtualBox

24

Gen

2009

Inserito da: Andrea Lanfranchi in: Mondo IT

Come detto in un mio articolo precedente, la virtualizzazione software permette di sperimentare cose nuove senza necessariamente pasticciare la configurazione del nostro prezioso computer. Un pc virtuale altro non è che un pc dentro il pc: il nostro computer fisico (detto host) accoglie al suo interno un altro computer (detto guest) completamente (o quasi) disgiunto che, può vivere di vita propria, e sul quale possiamo fare tutto quello che vogliamo senza intaccare il buon funzionamento del computer vero.

In questo articolo vedremo come installare una distribuzione Linux (in questo caso openSUSE 11.1) all’interno di un computer Windows.

Cosa serve per iniziare:

- Innanzitutto vi serve un computer vero e proprio : bè, se state leggendo questo articolo, molto probabilmente già ne avete uno. Per quanto riguarda le caratteristiche minime i requisiti non sono eccessivi ma vi consiglio di osservare alcune indicazioni per evitare che il tutto risulti troppo lento o troppo oneroso per il computer vero. Ovviamente partiamo da un sistema Windows (nel mio caso Windows Vista ma va bene, forse meglio, anche Windows XP): dovremo avere sufficiente RAM libera disponibile da assegnare al computer virtuale (minimo consigliato 512 MB) e sufficiente spazio libero su disco per creare il file che conterrà il disco virtuale del computer virtuale. Diciamo subito che se immaginiamo di creare un disco virtuale da 40Gb (giusto per fare un esempio) non vi serviranno necessariamente 40Gb liberi da subito: il disco virtuale si ingrandirà gradualmente (in funzione di quello che installeremo sul computer virtuale) fino al massimo dello spazio assegnato.

- Un software di virtualizzazione: ho già parlato dei due software di virtualizzazione più diffusi e più facilmente reperibili (Microsoft Virtual PC e Sun VirtualBox) : per questo esempio utilizzerò Sun VirtualBox. La scelta non è stata fatta a caso: VirtualBox è un po’ più “aperto” di VirtualPc ed è più facile da abbinare a sistemi operativi Guest Linux based. Potete scaricare liberamente Sun Virtual Box direttamente da questo link : in questo caso utilizzeremo la versione 2.1.2 (la più recente) per x86 (la differenza tra x86 e AMD64 è relativa al computer Host non alla versione del Guest che intendete utilizzare).

- Una distribuzione Linux: come detto vogliamo installare openSUSE 11.2. L’immagine ISO di installazione è liberamente scaricabile da questo link (scegliete l’opzione DVD). Attenzione il file di installazione è molto grosso (oltre 4Gb) e Internet Explorer non è in grado di gestire download di queste dimensioni. Vi consiglio vivamente di scaricarlo utilizzando BitTorrent o, in alternativa, un client FTP o ancora Firefox.

Ok. Se avete tutto disponibile possiamo cominciare.

Il primo passo è ovviamente l’installazione sul nostro vero computer del software di virtualizzazione. Se avete VirtualBox già installato potete saltare tranquillamente al paragrafo successivo. Installare VirtualBox è estremamente facile: fate doppio clic sul package di installazione che avete appena scaricato e seguite le indicazioni confermando tutte le opzioni proposte (installazione standard). Gli utenti di Windows Vista potrebbero ricevere degli avvisi di conferma sull’installazione di alcuni driver. Confermateli tutti tranquillamente. L’operazione di installazione dovrà essere eseguita solo una volta: una volta installato VirtualBox permette di configurare ed avviare diversi computer virtuali.

Ora un po’ di pianificazione. VirtualBox creerà sul disco fisso del nostro computer un file (che diverrà anche di grandi dimensioni) che verrà utilizzato come disco virtuale del pc virtuale. Gli accessi a questo file da parte del nostro sistema operativo Host (il computer vero) e Guest (il computer virtuale) saranno molto intensi e per questo motivo è bene che siano facilitati al massimo. Dal momento che siete utenti Windows e sicuramente avrete un programma antivirus installato, dovrete evitare che l’antivirus continui a sottoporre a scansione il disco virtuale rallentando di conseguenza tutte le operazioni del pc (sia quello vero che quello virtuale) . Le strade possibili per ottenere questo risultato sono due: un primo metodo consiste nel configurare il vostro antivirus in modo che non sottoponga mai a scansione i file con estensione .vdi (l’estensione utilizzata da VirtualBox per creare i dischi virtuali); il secondo metodo (che io preferisco) consiste nel creare una directory apposita nella quale chiederemo a VirtualBox di piazzare il nuovo disco virtuale e di escludere quella directory dalla protezione permanente dell’antivirus. A voi la scelta del metodo da adottare. Sarebbe anche utile escludere dalla protezione permanente dell’antivirus il percorso nel quale abbiamo scaricato l’immagine ISO di openSUSE perchè, specialmente durante l’installazione, le scansioni dell’antivirus sul file ISO potrebbero rallentare di molto le operazioni.

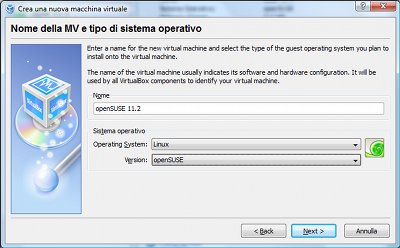

Avviate ora VirtualBox. Nella maschera principale del programma cliccate sul bottone Nuova della toolbar che avvia il Wizard di configurazione della nuova macchina virtuale (MV). Clicchiamo su Avanti nella maschera di benvenuto e veniamo portati alla finestra nella quale indichiamo nome e tipo della macchina virtuale che stiamo creando. La maschera dovrà apparire più o meno così:

Clicchiamo nuovamente su Avanti (Next) e nella maschera successiva indichiamo la quantità di memoria RAM che dovrà assegnata alla nuova macchina virtuale. Questa informazione è molto importante: valori troppo piccoli potrebbero essere insufficienti a sostenere il sistema operativo che stiamo per installare mentre valori troppo grandi potrebbero inchiodare il nostro computer vero (host). Infatti quando VirtualBox avvierà la macchina virtuale, si andrà a prendere dalla nostra RAM tutto lo spazio che abbiamo deciso di allocare: spazio che ovviamente non sarà più disponibile per le altre operazioni che il computer host dovrà eseguire.

Sul mio computer ho 2Gb di ram (di cui circa 1 sempre libero) e ho deciso di riservare alla macchina virtuale 512Mb di ram. Dopo aver impostato la RAM clicchiamo nuovamente su Avanti (Next) per accedere alla maschera di creazione/assegnazione del disco virtuale primario.

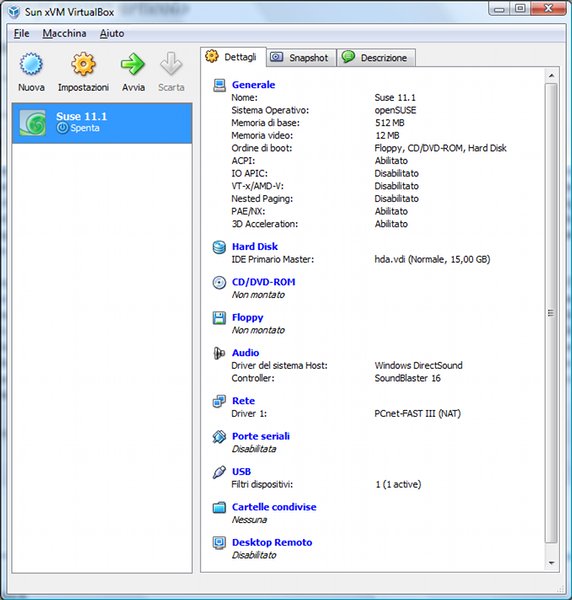

Creeremo ora un nuovo hard disk primario cliccando sul bottone Nuovo. Si avvia un nuovo Wizard di configurazione per l’hard disk: saltiamo la pagina di benvenuto e selezioniamo come Tipo di Storage l’opzione Dynamically Expanding Storage: questa opzione consentirà un allargamento progressivo dell’hard-disk fino alle dimensioni massime consentite evitando quindi di allocare subito tutto lo spazio necessario. Lo svantaggio di questa opzione è dato da una maggiore lentezza nelle operazioni di scrittura ma i benefici di mantenersi un po’ di spazio su disco sono sicuramente maggiori. Dopo aver selezionato il tipo di storage clicchiamo su Next e passiamo alla schermata nella quale indichiamo dimensioni e posizione del file che farà da hard-disk primario per il pc virtuale. Con il bottone Sfoglia (posto alla destra della casella di testo dove va inserito il nome) andremo a indicare il percorso ed il nome del file che desideriamo (ricordatevi di indicare un percorso che avete escluso dalla protezione permanente dell’antivirus) e nella sezione Size andremo ad indicare la dimensione massima che intendiamo attribuire all’hard-disk. Per openSUSE ho scelto un valore di 15Gb. Clicchiamo su Next e quindi su Finish per consentire a VirtualBox di salvare le impostazioni di definizione della nuova macchina virtuale. Al termine la maschera principale di VirtualBox apparirà più o meno così:

Potete cliccare direttamente sulle etichette blu nella parte destra della schermata per entrare nel dettaglio delle singole opzioni, ma la spiegazione di ognuna va oltre lo scopo di questo articolo.

Prima di avviare la nostra nuova macchina virtuale dovremo far finta che questa abbia già inserito il DVD di installazione di openSUSE 11.1 che abbiamo scaricato in formato ISO ma che non abbiamo riversato su un vero DVD (e non lo faremo). Dalla maschera principale di VirtualBox selezioniamo il menu File -> Virtual Media Manager (oppure premete CTRL+D). Ci spostiamo sul tab Immagini CD/DVD (dove troveremo già la voce VBoxGuestAdditions.iso) e clicchiamo sul bottone Aggiungi della toolbar: selezioniamo quindi il file ISO della openSUSE appena scaricata (la 11.1). Chiudiamo con OK.

Siamo tornati alla pagina principale di VirtualBox come descritto nell’immagine precedente: clicchiamo sull’etichetta blu CD/DVD-ROM (che riporta l’indicazione Non Montato) e nella maschera Impostazioni che appare metteremo la spunta su Monta lettore CD/DVD selezionando File Immagine ISO e scegliendo, tra quelle disponibili, il file openSUSE-11.1-DVD-i586.iso. Salviamo con Ok.

Siamo pronti per avviare la macchina virtuale. Facciamo doppio clic sul nome della macchina virtuale o sul bottone Avvia della toolbar. Si aprirà una nuova finestra con le tipiche schermate nere dell’avvio di un normale computer: essendo già inserito il DVD (virtuale) di installazione, il programma di setup di openSUSE partirà automaticamente. Seguite il processo di installazione (che non vi spiegherò per brevità) fino al termine e fate riavviare la macchina virtuale. Durante l’installazione è possibile operare con il mouse direttamente dentro la finestra del computer virtuale (cliccandoci dentro): per riportare il mouse nell’area di lavoro del computer Host (quello vero) premete il tasto CTRL di destra (quello a destra della barra spazio sulla tastiera).

Durante l’installazione non effettuate la configurazione dello schermo. La procedura la faremo in un secondo momento.

Quando il computer virtuale si riavvia effettuate l’accesso con l’account che avete configurato e, se siete già connessi in rete, accettate gli eventuali aggiornamenti che vengono proposti. Al termine degli aggiornamenti aprite una finestra terminal e digitate esattamente il seguente comando:

sudo zypper install gcc make automake autoconf kernel-source

Vi verrà richiesto di inserire la password di root che avete impostato in fase di installazione. Questo passaggio installa dei moduli che sono essenziali per l’installazione su openSUSE dei tool VirtualBox Guest Additions che sono degli strumenti che ottimizzano l’integrazione del sistema operativo guest con quello host in particolare per quanto riguarda la configurazione delle dimensioni e della risoluzione dello schermo. Dopo che il comando sarà terminato saremo pronti ad installare VirtualBox Guest Additions.

Per procedere dovremo smontare il DVD virtuale di installazione di openSUSE: nella finestra del computer virtuale selezioniamo il menu Dispositivi e scegliamo l’opzione SMONTA CD/DVD. Clicchiamo poi nuovamente su Dispositivi e scegliamo l’opzione Installa Guest Additions: questa opzione provoca il mount nell’unità CD del computer virtuale di una nuova immagine che contiene il software di installazione dell’integrazione.

Apriamo ora una finestra terminale all’interno del nostro openSUSE (virtuale) e ci spostiamo nella cartella /media/VBOXADDITIONS_2.1.2_41885-1 ed eseguiamo il comando:

sudo sh VBoxLinuxAdditions-x86.run

Facciamo completare il comando e riavviamo il computer virtuale. Al riavvio la risoluzione dello schermo sarà automaticamente impostata a 1024×768 ed i colori appariranno ora corretti. Allargando o riducendo la finestra di esecuzione della macchina virtuale l’intero desktop viene ridisegnato.

Tweet

La spaziatura delle icone sul desktop di Windows Vista

23

Gen

2009

Inserito da: Andrea Lanfranchi in: Mondo IT

Trovo che le impostazioni standard di Windows Vista nell’aspetto del desktop siano un po’ scomode. Specialmente per il fatto che le icone sono troppo grandi e troppo spaziate tra loro.

Il problema della dimensione delle icone l’ho risolto subito : clic destro nell’area del desktop -> Visualizza -> Icone Classiche.

Quello che mi ha fatto andar fuori di matto è stata la spaziatura verticale ed orizzontale delle icone. Potevano quelli di Microsoft mettere l’impostazione in un posto tanto poco intuitivo e scomodo ? Cosa c’era di tanto sbagliato nella vecchia impostazione delle proprietà dello schermo offerta da Windows XP ? A volte la gente si diverte a complicare le cose semplici.

Comunque ecco come si fa:

- Clic destro del mouse sul desktop -> Personalizza

- Clic su “Colore e Aspetto Finestre”

- Clic su “Apri proprietà aspetto classico per ulteriori opzioni sui colori” (in basso) … e ‘sti cazzi non ce lo mettiamo ?

- Clic sul bottone “Avanzate”

- Nella combo “Elemento” selezionate la voce “Spaziatura orizzontale/verticale icone” e mettete il valore desiderato nella casella “Dimensioni”.

- Quando fatto cliccate Ok -> Ok (attendete la ricomposizione dello schermo) e chiudete la Personalizzazione dello schermo.

All’anima della semplicità.

- Commenti disabilitati su La spaziatura delle icone sul desktop di Windows Vista

Tweet

Categorie

- Internet (40)

- Mio Padre (7)

- Mondo IT (161)

- Programmazione (20)

- Senza categoria (23)

- Seo (3)